Branchenverband und Verfassungsschützer schlagen Alarm: Unternehmen werden Opfer von Datendiebstahl, Spionage oder Sabotage. Besonders gefürchtet: Angriffe mit Lösegeldforderungen. OStA und "Cybercrimer" Frank Lange dazu im Gespräch.

LTO: Vergangene Woche gab es in Berlin eine ungewöhnliche Pressekonferenz: Der Digitalverband Bitkom und der Präsident des Verfassungsschutzes präsentierten gemeinsam Zahlen zur Cyberkriminalität. Danach ist den deutschen Unternehmen 2021/2022 ein Schaden von rund 203 Milliarden Euro durch Diebstahl von IT-Ausrüstung und Daten, Spionage und Sabotage entstanden. In den Jahren 2018/2019 waren es erst 103 Milliarden Euro. Überrascht Sie die Entwicklung?

OStA Frank Lange: Ganz und gar nicht. Laut der Bitkom-Studie wird praktisch jedes Unternehmen in Deutschland in irgendeiner Form Opfer von Cyberattacken. Angriffe aus Russland und China sind zuletzt sprunghaft angestiegen.

Erpressungstrojaner in Form sogenannter Ransomware (deutsch: Lösegeld) sind dabei in den letzten Jahren zu einer kostspieligen Bedrohung für Unternehmen geworden. Wir können hier auch von einer enormen Dunkelziffer ausgehen. Denn aus Sorge vor einem Reputationsschaden sprechen Unternehmen über derartige Angriffe nicht gern. Strafverfolgungsbehörden werden dann gar nicht erst eingeschaltet und Lösegelder "heimlich" bezahlt.

"Doppelte Erpressung"

Wie funktionieren diese Ransomware-Angriffe?

Hacker attackieren mit einem Verschlüsselungs-Trojaner die IT-Systeme eines Unternehmens. Sie wollen die gesperrten Rechner erst wieder freigeben, wenn sie Lösegeld bekommen. Die Trojaner befinden sich zumeist in Anhängen von Emails, die dem Empfänger suggerieren, sie kämen von einem seriösen Absender, z.B. einem Geschäftspartner.

Hacker attackieren mit einem Verschlüsselungs-Trojaner die IT-Systeme eines Unternehmens. Sie wollen die gesperrten Rechner erst wieder freigeben, wenn sie Lösegeld bekommen. Die Trojaner befinden sich zumeist in Anhängen von Emails, die dem Empfänger suggerieren, sie kämen von einem seriösen Absender, z.B. einem Geschäftspartner.

In einem Fall, den 2021 der Bundesgerichtshof (BGH) zu entscheiden hatte, hatten die Täter Werbung auf verschiedenen Internetseiten geschaltet, klickt man das an, hat sich eine Schadsoftware selbstständig auf den Rechnern der Opfer installiert (Beschl.v.08.04.2021, Az.1 StR 78/21). Mit Hilfe dieser Software wurde dann ein Sperrbildschirm angezeigt, der in der jeweiligen Landessprache der Opfer zur Zahlung einer bestimmten Summe aufgefordert hatte, damit das System wieder entsperrt würde.

Strafrechtlich handelt es sich dabei in der Regel um Computersabotage und um Erpressung, sogar eine doppelte ("Double Extortion"). Gedroht wird nicht nur mit dem Verlust der Daten, sondern es auch damit, eine Kopie der Daten zu veröffentlichen.

"Wie der kleine Finger des Entführungsopfers"

Sie haben acht Jahre die Zentralstelle Cybercrime für den Bezirk der Generalstaatsanwaltschaft Celle geleitet und viel Erfahrung mit der Verfolgung dieser Angriffe gesammelt. Wie übermitteln die Täter ihre Lösegeldforderung?

Nachdem die Täter das System "gekapert" und die Daten verschlüsselt haben, versenden Sie als Beleg, dass sie hinter dem Angriff stecken, quasi den kleinen Finger des Entführungsopfers: In diesem Fall ein Code, mit dem sich ein kleiner Teil der verschlüsselten Daten wiederherstellen lässt.

Auf dem Deutschen Anwaltstag in Hamburg haben Sie kürzlich Empfehlungen abgegeben, wie man im Fall eines Ransomware-Angriffes Beweise sichert und mit Ermittlungsbehörden zusammenarbeitet. Empfehlen Sie Opfern die Zahlung von Lösegeld?

Auf die Zahlungsaufforderungen sollte nicht eingegangen werden, weil man damit kriminelle Akteure unterstützt und weitere Straftaten finanziert.

Zudem: Wer zahlt, der wird ein attraktives Ziel für weitere Angriffe. Und natürlich ist es nicht garantiert, dass die verschlüsselten Daten tatsächlich wiederhergestellt werden, wenn man gezahlt hat. In dem angesprochenen BGH-Fall kam es übrigens auch nach einer Zahlung nicht zu einer Entsperrung der Websites.

Lösegeldversicherung verbieten?

Laut einer Studie des Sicherheitsdienstleisters Sophos zahlen aber rund 42 Prozent aller deutschen Unternehmen das geforderte Lösegeld, im Schnitt über 250.000 Euro - trotz gegenteiliger Empfehlungen von BSI und BKA. Es gibt sogar Unternehmens-Versicherungen, die solche Lösegeld-Zahlungen abdecken. In einem offenen Brief forderten IT-Experten von der Politik das Verbot solcher Versicherungsprodukte. Zu Recht?

Das ist eine politische Entscheidung. Ein Verbot der Versicherungen würde vor dem Hintergrund des Grundrechtseingriffs und der Frage nach der Proportionalität einer genauen Prüfung und Abwägung bedürfen. Zudem würde ein solches Verbot nicht verhindern, dass Unternehmen Lösegeld selbst zahlen.

Ich habe auch meine Zweifel, ob diese Produkte wirklich so viel bringen. Denn nach meiner Kenntnis wird die Leistungspflicht des Versicherers oft erst dann ausgelöst, wenn das Unternehmen alle möglichen, vom Versicherer vorgeschriebenen IT-Sicherheitsvorkehrungen eingehalten hat. Hat es das, sind auch Ransomware-Attacken oft nicht erfolgreich.

Laut der Polizeilichen Kriminalstatistik PKS lag die Aufklärungsquote für Cybercrime-Delikte im Jahr 2021 bei 29,3 Prozent. Klingt nicht sehr erfolgversprechend.

Ich kenne keinen Deliktsbereich, in denen Ermittler einen derart langen Atem haben müssen. Und oft ist es auch so, dass man den konkreten Fall, der den Anlass für das Tätigwerden gibt, gar nicht nachweisen kann, weil die Ermittlungen so langwierig sind. Man stößt dann aber im Verlaufe der Ermittlungen immer wieder auf kriminelle Strukturen, die für andere Angriffe verantwortlich sind, die dann nachgewiesen werden können, weil die Ermittler schon "nah dran" sind, wenn die Tat begangen wird und deshalb die Spuren frisch sind.

Schwierigkeiten bereitet auch, dass man es bei diesen Taten oft nicht mit einem klar definierten Täterkreis, z.B. einer Bande, zu tun hat. Im Bereich von Cyberattacken agieren viele Einzelpersonen, die ihre unterschiedlichen kriminellen Fähigkeiten im Darknet als Service anbieten. Heißt: Hinter einer großangelegten Ransomware-Attacke befindet sich in aller Regel ein Netzwerk. Für Ermittler gilt daher: "Man braucht ein Netzwerk, um ein Netzwerk zu bekämpfen."

"Ermittlungserfolg: Ein Strafverfahren irgendwo auf der Welt"

Wie meinen Sie das?

Nun, unsere auf diesen Bereich spezialisierten Staatsanwältinnen und -anwälte in den Zentralstellen der Bundesländer sind auf gute Kontakte zu Eurojust, Europol und den Ermittlungsbehörden in den Staaten, in den die Täter sitzen, angewiesen.

Der Erfolg eines Strafverfahrens wegen Cybercrime im engeren Sinne bemisst sich weniger daran, dass hier ein Täter vor Gericht gestellt wird, sondern dass er überhaupt - irgendwo auf dieser Welt - vor Gericht gestellt wird. Zudem gelingt immer wieder die Zerschlagung von Strukturen mit strafrechtlichen Mitteln bzw. - wie ich es nenne - die Beschlagnahme von Tatwerkzeugen.

Haben Sie ein Beispiel?

Anfang des Jahres hatten deutsche und internationale Polizeibehörden den VPN-Anbieter VPNLab vom Netz genommen und dessen Domain beschlagnahmt.

Der Service wurde für die Koordinierung von Ransomware-Angriffen und der Verbreitung von Schadsoftware genutzt. An dem Einsatz gegen den Dienst waren Strafverfolger aus den Niederlanden, Kanada, der Tschechischen Republik, Frankreich, Ungarn, Lettland, der Ukraine, dem Vereinigten Königreich und den USA beteiligt. Begonnen hatten die Ermittlungen nach einem Ransomware-Angriff auf die Stadtverwaltung von Neustadt am Rübenberge im August 2019. Geleitet wurde die Operation von der Polizei Hannover. Gefeiert wurde der Ermittlungserfolg am Ende weltweit.

"Arbeitssprache russisch"

Was wissen Sie aus Ihrer Erfahrung über die Täter?

Auch wenn das verwendete Coding oft in Englisch verfasst ist, ist die Arbeitssprache bei diesen Delikten häufig russisch. Das besagt aber nicht automatisch, dass die Täter aus Russland kommen, sondern auch aus der Ukraine oder anderen Staaten Osteuropas. Dort finden sich bestens ausgebildete Informatiker, für die der heimische Arbeitsmarkt nicht die passenden Jobs bereithält – die Welt der Cybercrime ist daher für sie attraktiv, es lässt sich viel Geld verdienen und das bequem von Zuhause aus.

Die Unternehmen erwarten in den kommenden zwölf Monaten eine weitere Zunahme von Cyberangriffen. Die Betreiber kritischer Infrastruktur stellen sich sogar auf noch heftigere Attacken ein. Ist ihre Sorge übertrieben, nachdem laut der Bitkom-Studie im Vergleich zum Rekordjahr 2021 bei Ransomware-Attacken ein deutlicher Rückgang zu verzeichnen ist?

Nein, die Sorge ist nicht übertrieben. Ich halte es für gut möglich, dass der Rückgang nur ein vorübergehendes Phänomen ist und auch auf den Ukraine-Krieg zurückzuführen ist. Schließlich sind die früher guten Verbindungen zwischen Hackern in Russland und der Ukraine nun einmal augenblicklich gestört bzw. unterbrochen. Aber ist nur eine Frage der Zeit bis sich neue Netzwerke bilden.

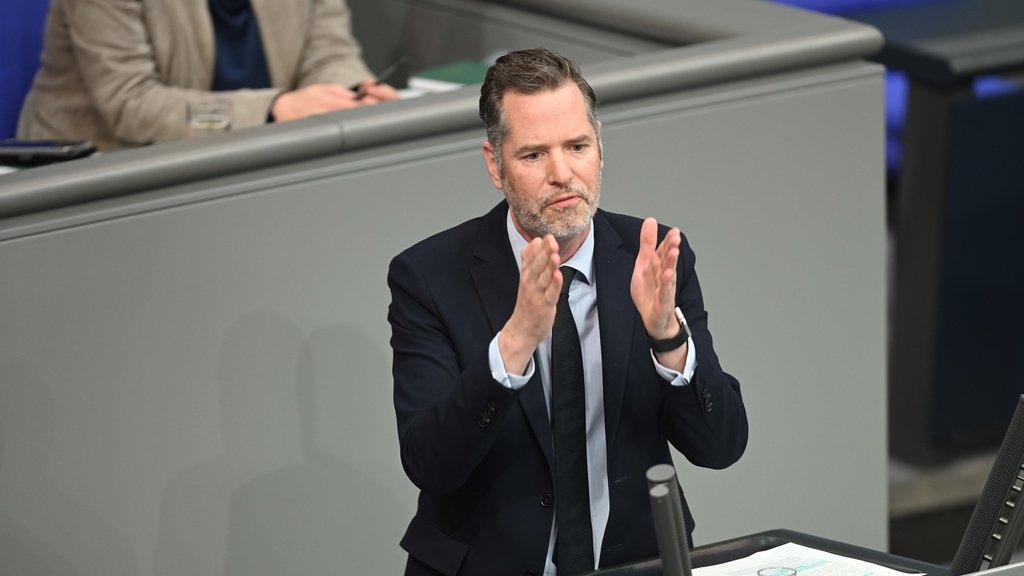

Frank Lange ist Oberstaatsanwalt. Derzeit ist er an das Niedersächsische Justizministerium abgeordnet und als Referatsteilleiter für die Digitalisierung des Strafverfahrens und die Informationssicherheit der Niedersächsischen Justiz verantwortlich. Zuvor leitete Lange acht Jahre die Zentralstelle Cybercrime für den Bezirk der Generalstaatsanwaltschaft Celle, die bei der Staatsanwaltschaft Verden angesiedelt ist. Sie ist zuständig für die Bekämpfung ausschließlich schwerer Internetkriminalität.

Cyber-Attacken auf Unternehmen: Lösegeld zahlen, ja oder nein? . In: Legal Tribune Online, 08.09.2022 , https://www.lto.de/persistent/a_id/49561/ (abgerufen am: 27.04.2024 )

Infos zum Zitiervorschlag